Così come le innovazioni tecnologiche hanno potenziato, aumentato e migliorato il parco di strumenti a disposizione dell’uomo, di pari passo sono aumentati i rischi legati all’ambito della sicurezza informatica. Una delle metodologie più gettonate e frequenti con cui i cybercriminali prendono il sopravvento su pc, reti e sistemi è lui: il phishing.

Di cosa si tratta? Cos’è un attacco di phishing, come si svolge e quali sono le principali tipologie? Scopriamo di più.

Indice dei contenuti

Cos’è il phishing o un attacco di phishing?

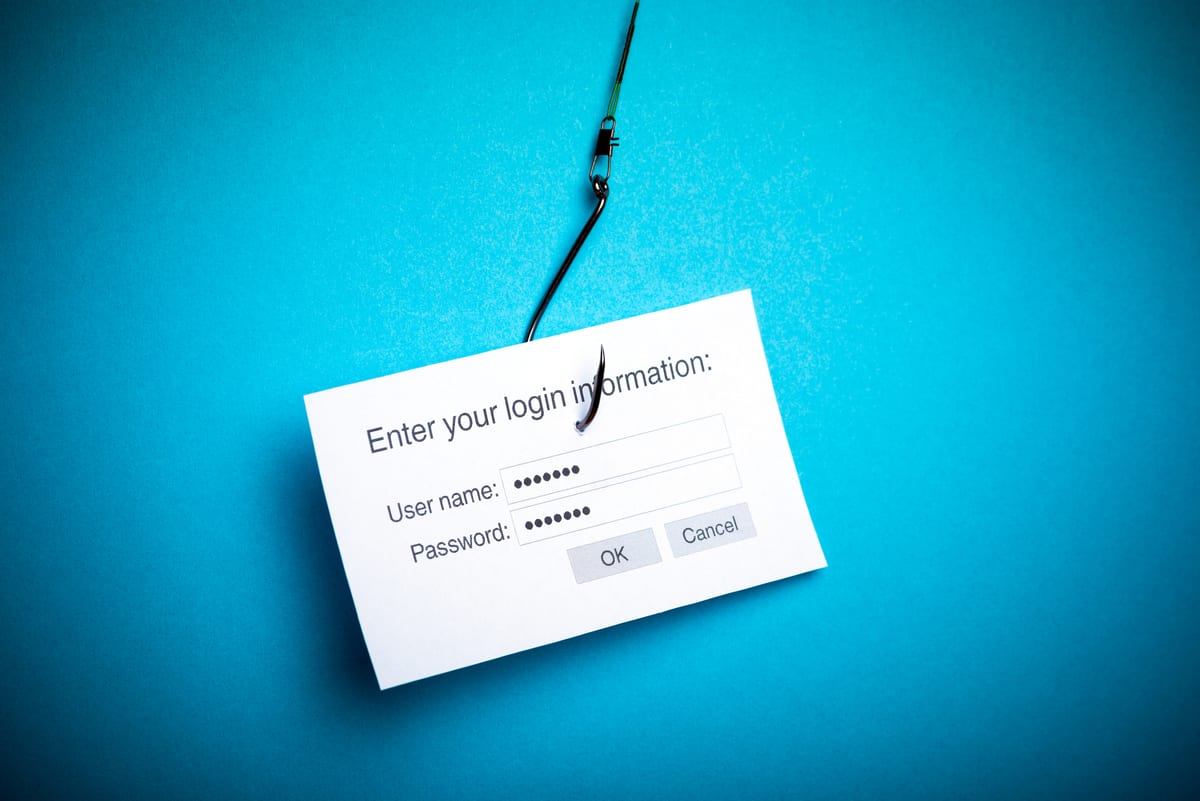

Il suo nome deriva dal verbo inglese “to fish”, pescare. Questa tecnica di truffa ricorda l’atto della pesca in quanto l’attaccante lancia un amo, in attesa che la vittima “abbocchi”. Il tentativo avviene prettamente nell’universo digitale: il phishing, infatti, si svolge esclusivamente nel mondo online. In base allo strumento utilizzato dall’attaccante, è possibile suddividere la tecnica di phishing in sotto-tecniche specifiche:

Chi subisce un phishing attack si ritrova, inconsapevolmente, a fornire informazioni sensibili (password, numeri di carte di credito e altre informazioni private) a un criminale. Quest’ultimo sfrutta sofisticati metodi di ingegneria sociale per spingere l’utente a rivelare le informazioni sensibili, spacciandosi per una persona fidata o per un’istituzione legittima.

I phishing attack, per definizione, vengono sferrati con l’obiettivo di ingannare l’utente, tendendogli il cosiddetto amo. Questo genere di crimine informatico, infatti, deve il suo nome all’attività sportiva della pesca: fishing, pescare in inglese, rappresenta la perfetta metafora di un classico phishing attack.

Viene teso un amo e la vittima viene spinta ad abboccare a tale amo: due dei vettori più frequenti sono le e-mail o il messaggio di testo. Questi due contenuti provengono da un account fittizio, intestato a un’organizzazione affidabile (un istituto bancario noto, un ufficio governativo, oppure viene utilizzato il nome e cognome di un collega di lavoro, di un amico della vittima). Le comunicazioni vengono studiate e realizzate con l’obiettivo di spingere l’utente a cliccare su un link, visitare un sito web oppure compiere un’altra azione. Spesso una delle leve utilizzate dai criminali informatici è il terrore: in questo caso, il messaggio vuole spaventare la vittima e spingerla a compiere un’azione affinché possa evitare presunte conseguenze nefaste.

Quando l’utente “abbocca” all’amo, cliccando sul link, viene reindirizzato su un sito web apparentemente legittimo. Qui gli viene richiesto di accedere utilizzando le proprie credenziali. Quindi l’utente sprovveduto inserisce il nome utente e la password generalmente utilizzate sull’omonimo (ma legittimo) sito web.

Il cybercriminale ha raggiunto il suo obiettivo: le informazioni inserite dall’utente vengono direttamente trasmesse al criminale. Egli potrà riutilizzarle per intercettare gli accessi ai conti bancari, per rubare l’identità dell’utente commettendo altre truffe o crimini di varia natura, o potrebbe decidere di rivendere i dati sul mercato nero (ovvero, nel deep web o dark web).

I phishing attack sono vere e proprie truffe tese a ingannare l’utente, sfruttando la sua ingenuità, la fretta e la mancanza di formazione adeguata contro una minaccia phishing. Oltre allo scenario precedentemente descritto, che vede l’utente truffato cedere inconsapevolmente alcuni dati ai cybercriminali, i phishing attack nascondono un’altra, pericolosa variante: il virus informatico.

I criminali sono soliti sferrare phishing attack anche quando l’obiettivo è quello di infettare un dispositivo (hardware o software, collegato al pc), un sistema o un’intera rete. Anche in questo caso, viene fatto un utilizzo malevolo della e-mail, la quale presenta un allegato.

Il malware può celarsi dietro qualsiasi genere di file: una fattura, un avviso di avvenuta consegna di un pacco, una contravvenzione. I virus, dal financial malware al trojan banking, possono essere trasmessi in formato .exe, .doc o .pdf. Quando l’allegato malevolo viene scaricato, il virus si attiverà e infetterà il dispositivo, l’account di posta elettronica e probabilmente tutta la rete a cui essi sono associati.

Quali sono gli obiettivi di un phishing attack? Gli hacker per definizione utilizzano queste truffe informatiche per trafugare dati personali (nome, cognome, codice fiscale, numero di carta di credito, password e credenziali di accesso) generalmente a scopo di lucro. Rivendono i dati, li utilizzano per effettuare altre truffe. Oppure, possono sferrare attacchi di phishing con obiettivi più complessi: attaccare un’azienda specifica o un’organizzazione, con la finalità di danneggiarla, chiedere un riscatto, avanzare minacce persistenti (APT) e diffondere ransomware.

Quali sono le fasi di un attacco di phishing?

Sono principalmente due le fasi di un phishing attack:

- l’utente riceve una e-mail o una comunicazione apparentemente legittima. La comunicazione ha l’obiettivo di attirare l’attenzione dell’utente e sembra essere stata inviata da un mittente affidabile. In genere la comunicazione ha sempre una nota di urgenza;

- se l’utente cade nella trappola, si ritrova a fornire informazioni riservate. In questo caso, il criminale ha raggiunto il suo scopo. A volte, l’utente viene convinto a scaricare un file che in realtà si rivelerà essere un malware.

Una fase “nascosta” all’utente è la primissima fase di un phishing attack: si tratta del frangente durante il quale il criminale raccoglie informazioni in merito alla sua vittima. L’hacker scopre alcuni dettagli riguardo l’utente per poter stabilire, con lui, una connessione forte. È sfruttando questa connessione che il criminale riesce a convincere l’utente a svolgere l’azione desiderata.

I tipi di phishing

I phishing attack sono tanto subdoli quanto insidiosi, poiché non esiste un unico modello di attacco di phishing. Ma ne esistono diversi, tutti tesi a ingannare l’utente. Vediamo quali sono i principali tipi di phishing attack.

E-mail phishing

Trattasi della più comune e diffusa tipologia di phishing attack, spesso formulata sulla base della tecnica “spray and pray”, che prevede l’invio di una e-mail fraudolenta di massa al maggior numero di indirizzi e-mail a disposizione. Le e-mail fraudolente tendono a mettere fretta all’utente, informandolo che il suo account è stato manomesso e che occorre il suo intervento nel minor tempo possibile. Se la vittima abbocca, cliccando su un collegamento fittizio e inserendo le proprie credenziali, l’attacco di phishing ha ottenuto successo: i dati personali e le informazioni sensibili sono divenute preda del truffatore.

Vishing

Questo tipo di phishing attack prevede l’utilizzo del telefono come veicolo di attacco. Durante un attacco vishing la vittima viene truffata mediante una telefonata, che trasmette un messaggio vocale automatico da parte di una presunta organizzazione affidabile (una banca, un ente governativo o un’istituzione). In questo caso la leva utilizzata per convincere l’utente a fornire le informazioni personali (numero di previdenza sociale, credenziali della carta di credito) è la verifica dell’identità, necessaria a sospendere presunte attività illecite svolte a nome dell’utente.

AI Phishing

Si tratta di una variante della minaccia che utilizza l’intelligenza artificiale per eliminare i principali elementi che permettono alle persone di scoprire la presenza di un’attività illecita. Attraverso l’AI phishing, ad esempio, puoi creare dei deepfake vocali estremamente raffinati e delle email che simulano la richiesta di un dirigente senza errori vistosi.

Spear phishing

Questo genere di phishing attack è molto complesso in quanto nasce da un’analisi minuziosa da parte del criminale. Invece di utilizzare la tecnica “spray and pray”, il criminale crea una comunicazione mirata, su misura per la vittima. In questo modo, l’hacker abbina le informazioni per poter creare una comunicazione quanto più credibile possibile, in grado talvolta di ingannare anche utenti più esperti. Questo tipo di minaccia, molto grave per le imprese, può avere come conseguenza delle perdite molto elevate. Gli obiettivi principali di un attacco di spear phishing sono, infatti, dipendenti che si occupano dell’autorizzazione ai pagamenti. L’e-mail fraudolenta mira a convincere il dipendente ad autorizzare il pagamento di una grossa cifra a un fornitore o a un’azienda collaboratrice, mentre invece i soldi vengono inviati direttamente al criminale.

Clone phishing

Questi attacchi di phishing prevedono la duplicazione (o clonazione) di una e-mail legittima, inviata precedentemente e contenente un link o un allegato. Il phisher, ovvero l’hacker impegnato in un phishing attack, sostituisce il link o il file in allegato con materiali infetti. Se l’utente abbocca, la minaccia può potenzialmente espandersi a tutta la sua rete di contatti, da quelli privati a quelli professionali.

Whaling

Il phisher, in questo caso, prende di mira un “pesce grosso”, ovvero una personalità importante come il CEO di un’azienda. In questo caso, l’attività di profilazione ruba al phisher parecchio tempo. Se l’attacco di phishing va in porto, però, l’hacker può ottenere l’accesso a un numero illimitato di informazioni e credenziali che coinvolgono praticamente tutta l’azienda.

Sneaky phishing

Una versione avanzata della truffa online. Lo sneaky phishing utilizza delle tecniche raffinate che mettono in grande difficoltà i mezzi di protezione e prevenzione, anche l’autonticazione a due fattori vacilla di fronte alla raffinatezza delle pratiche introdotte da questa tpologia di phishing.

Pharming

Gli attacchi di phishing del genere pharming, molto sofisticati, si concretizzano quando il phisher indirizza l’utente verso un sito web fraudolento, che all’apparenza sembra del tutto legittimo. In questo caso, a differenza di un phishing attack classico, l’utente accede a link malevoli pur digitando su un URL reale (e corretto).

Social media phishing

Un phishing attack che coinvolge i social media come Facebook, Instagram, Twitter o Tik Tok prende il nome di social media phishing. Anche in questo caso, l’obiettivo dell’attacco è quello di indurre l’utente a cliccare su link malevoli e convincerlo a cedere informazioni sensibili. Spesso il phisher crea account fittizi fingendo di essere una persona che la vittima conosce, oppure può creare un account di customer care di un brand, per poter truffare le persone che contattano il brand per ricevere assistenza.

Esempi di phishing

La prima arma di difesa contro gli attacchi di phishing è la consapevolezza e l’attenzione. Vista la rilevanza e le possibili conseguenze di un phishing attack, è importante approfondire l’argomento mostrando degli esempi concreti, che possono rendere più reale la minaccia.

E-mail phishing: esempio

Nel dicembre 2020 Elara Caring, un operatore sanitario attivo negli Stati Uniti, ha subito un importante phishing attack svolto ai danni di due dipendenti. L’attacco, concretizzatosi mediante l’ausilio di una e-mail fraudolenta, ha consentito agli hacker di accedere e prendere possesso dei due pc presi di mira. Il risultato è stato una violazione di sicurezza di livello esponenziale: gli hacker hanno trafugato i dati sensibili (nomi, informazioni bancarie e finanziarie, numero di previdenza sociale, dati della patente) di oltre 100.000 pazienti.

Spear phishing: esempio

Anche le imprese più attente e importanti del mondo possono subire un phishing attack. È il caso di Armorblox, colpita da un attacco di phishing nel 2019. La vittima, in questo caso, era un dirigente dell’azienda al quale è stata inoltrata una particolare e-mail. Quest’ultima conteneva un allegato, che all’apparenza sembrava essere un documento finanziario interno. Il dirigente, però, è stato indirizzato verso una finta pagina di accesso a Microsoft Office 365, che conteneva già il nome utente del dirigente. Ciò ha reso l’inganno più verosimile e il dirigente ha fornito la password, cadendo in trappola.

Whaling: esempio

Tessian ha annunciato di aver subito un phishing attack nel novembre 2020. La vittima è stato il co-fondatore dell’hedge fund australiano, il quale ha ricevuto una e-mail contenente un collegamento Zoom fasullo. Cliccando sul collegamento, la vittima ha scaricato inavvertitamente un malware che ha infettato l’intera rete aziendale. Il danno è stato ingente: il criminale è riuscito a emettere circa 8,7 milioni di dollari di fatture fraudolente.

Smishing: esempio

Tripwire è stata colpita, nel settembre 2020, da una campagna di smishing. Gli hacker, in questo caso, hanno sfruttato l’immagine dell’ufficio postale degli Stati Uniti. Hanno inviato un messaggio SMS nel quale si invitava a cliccare su un collegamento fraudolento per conoscere informazioni importanti riguardo una consegna imminente. Il collegamento portava le vittime su diverse pagine web, per convincerle a cedere le credenziali del proprio account Google.

Come proteggersi e prevenire gli attacchi

Un phishing attack può essere condotto ai danni di computer fissi, portatili, smartphone e tablet: questi dispositivi rappresentano, inoltre, la chiave d’accesso a reti aziendali, server, hardware e infrastrutture anche molto complesse.

Nonostante la maggior parte dei browser Internet disponga di sofisticati metodi di verifica dei link, il migliore metodo per difendersi da un phishing attack è quello di usare cautela. È l’utente stesso a dover evitare di esporsi al rischio di attacchi di phishing.

Come fare? Seguendo alcuni consigli, allenandosi a riconoscere i più diffusi segnali di phishing e cercando di agire il più attentamente e responsabilmente possibile quando si consultano le e-mail, i social network, i siti Internet e i giochi online.

Questo atteggiamento di sospetto e verifica è indispensabile sia per l’utente medio che, e soprattutto, per il dipendente di un’azienda. Un singolo dipendente può provocare, in qualità di mezzo attraverso il quale il phisher riesce a infiltrarsi nella rete, conseguenze incredibilmente negative e impattanti per l’intera azienda (mettendone addirittura a rischio l’esistenza).

Vediamo quali sono gli atteggiamenti più consoni per garantire protezione a sé stessi e ai propri contatti da un phishing attack:

- non aprire e-mail provenienti da indirizzi sconosciuti;

- non cliccare sui link contenuti in una e-mail, a meno che la destinazione finale non sia già nota;

- verificare che il sito web visitato disponga del certificato di sicurezza (e che esso sia valido);

- quando si riceve una e-mail sospetta, è preferibile navigare sul sito web evitando di cliccare sul link presente nella e-mail. Per far ciò, è preferibile cercare e trovare manualmente l’URL corretto;

- scorrere il cursore sul link per accertarsi che sia legittimo;

- verificare se esistono attacchi phishing già noti, estrapolando il testo del messaggio o il nome del mittente utilizzato per l’invio di una e-mail sospetta;

- nel momento in cui vengono richiesti dati sensibili o credenziali d’accesso, bisogna assicurarsi che l’URL della pagina inizi con HTTPS e non con HTTP. La S finale, infatti, sta a indicare il termine “sicuro”. I siti web HTTP sono maggiormente vulnerabili agli attacchi hacker, nonostante siano legittimi;

- installare e aggiornare periodicamente un software (o più di uno) di sicurezza anti-malware. In molti casi, questo software rileva la minaccia e impedisce all’attacco di phishing di avere successo;

- pianificare e perseguire, in ambito aziendale, una politica di sicurezza e di protezione fondata sull’analisi dei rischi. Questo modello deve prevedere l’esecuzione di penetration test e vulnerability assessment.

Articoli

- Troubleshooting: perché è fondamentale e come migliora l’efficienza IT in azienda

- Cos’è il Site Survey, a cosa serve e perché è fondamentale per una rete Wi-Fi aziendale efficiente

- Cosa fa il sistemista informatico, perché è importante e come si intraprende questa professione

- Amministratore di sistema: competenze, responsabilità e scelte aziendali

- Risk assessment: cos’è, come si fa perché è fondamentale per la sicurezza informatica delle PMI

- Cos’è la Cyber Security? Ecco come funziona e quali sono le minacce

- Cos’è un’infrastruttura IT? Ecco componenti, tipologie e perché è fondamentale per le aziende

- Meglio on-premise o cloud per la tua azienda? Pro e contro da valutare

- Cloud Native: cos’è, vantaggi e perché è strategico per le aziende moderne

- VPN aziendale: cos’è, come funziona e quale scegliere per la tua PMI

- Web Application Firewall (WAF): cos’è, come funziona e perché ogni azienda dovrebbe usarlo

- CSIRT: cos’è e perché è cruciale per la sicurezza informatica aziendale