Cybersecurity: evoluzione delle minacce e delle vulnerabilità che richiedono nuovi approcci e nuove tecnologie per la sicurezza informatica.

Ecco cosa troverete in questa sezione del sito dedicata alla sicurezza IT che viene affrontata in ogni sua declinazione, dalla Data Protection al Backup, dal Disaster Recovery alla Business Continuity, dalla Privacy alla Compliance normativa (come il GDPR) fino alla gestione dei rischi e la prevenzione da minacce evolute come i ransomware.

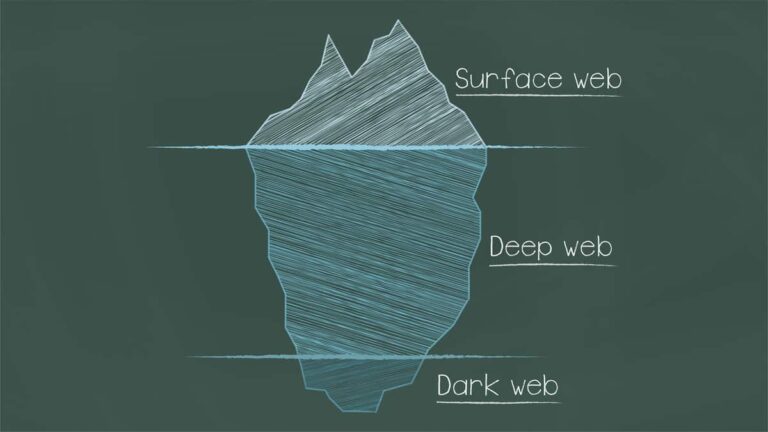

Dark web: cos’è, come accedere e cosa si trova

Esistono tre livelli di profondità della navigazione in Internet: il cosiddetto “surface Internet”, ovvero l’universo online accessibile attraverso i classici motori di ricerca. E due altri livelli nascosti e inaccessibili...

Leggi tuttoHacker white hat: Chi sono, Tipologie, Differenze e Tecniche

Hacker: una parola che oscilla tra l’universo della legalità e quello dell’illegalità. Il limite tra i due mondi è particolarmente sottile, quando si tratta di hacking. Ma una linea di...

Leggi tuttoFirewall: Cos’è, come funziona e perché è indispensabile per l’azienda

Un firewall è uno strumento fondamentale che non può mancare in un’azienda che vuole delineare un piano di sicurezza completo.Nonostante sia oggi sempre più difficile definire un perimetro aziendale preciso,...

Leggi tuttoPhishing: cos’è e come prevenirlo

Così come le innovazioni tecnologiche hanno potenziato, aumentato e migliorato il parco di strumenti a disposizione dell’uomo, di pari passo sono aumentati i rischi legati all’ambito della sicurezza informatica. Una...

Leggi tuttoLa Cybersecurity prevista dall’UE: Direttiva NIS e Cybersecurity Act

Tra norme e best practice Al giorno d’oggi sono sempre più frequenti i tentativi di attacchi ostili ai governi per acquisire informazioni sensibili. L’intelligence deve essere migliorata. Tra i gruppi...

Leggi tuttoAttack Surface: cos’è e come ridurre la superficie di attacco

L’esposizione costante al rischio di un attacco informatico impone alle aziende, qualsiasi sia la loro grandezza, di mettere in atto una serie di misure di sicurezza informatica. Trattasi di best...

Leggi tuttoCrittografia simmetrica e asimmetrica: significato e differenze

Qualsiasi attività svolta su Internet prevede un complesso e articolato numero di azioni: tra esse, rientrano i processi di crittografia. Due le principali tecniche utilizzate per la cifratura dei dati:...

Leggi tuttoDifferenza tra phishing, smishing e vishing

Sempre più frequenti, sofisticati e maliziosi, gli attacchi informatici rappresentano un serio rischio per gli utenti abituati a utilizzare smartphone, tablet, pc e sistemi informatici di ogni tipo. Ogni giorno,...

Leggi tuttoSocial engineering: cos’è, tipi di attacchi e come proteggersi

Il criminale informatico moderno utilizza tecniche e tecnologie sempre più sofisticate, per poter sferrare attacchi dannosi e rubare dati, informazioni preziose o per manomettere sistemi informatici. Di pari passo, anche...

Leggi tuttoEthical hacker: chi è, competenze, guadagni e differenze

Al giorno d’oggi proteggere i dati dal rischio di un attacco informatico è un’attività indispensabile per ogni azienda. Sapere come combattere le minacce informatiche è possibile anche grazie al contributo...

Leggi tuttoIncident Response: 7 fasi per minimizzare i danni più velocemente

La capacità di rispondere a un eventuale attacco informatico rappresenta un valore fondamentale per le aziende di tutto il globo. Un valore in grado di determinare il successo o il...

Leggi tuttoDeep web: cos’è, come entrarci e i suoi pericoli

Centinaia di migliaia gli accessi a Internet ogni giorno. Milioni di utenti accedono allo sconfinato universo digitale mediante i più noti browser web del mondo: Google, Safari, Bing, Firefox. Essi...

Leggi tutto