Chi opera a tempo pieno nel mondo della sicurezza in ambito IT – o meglio, nel settore della cybersecurity – non può ignorare la minaccia dello sneaky phishing. Vale a dire una delle soluzioni che oggi i criminali informatici mettono in campo per affrontare la doppia autenticazione basata sull’invio degli SMS.

Questa è la caratteristica fondamentale del phishing subdolo (traduzione di sneaky): è riuscito a mettere in discussione l’autenticazione a due o più fattori che è sempre stato un punto di riferimento per aumentare la sicurezza dei sistemi IT. Certo, la two-factor authentication è sempre utile ma le aziende devono fare attenzione a un nemico non semplice da affrontare. Ecco le sue caratteristiche fondamentali.

Indice dei contenuti

Cos’è lo sneaky phishing, una definizione

Ecco un modo sintetico ma completo per spiegare cos’è questa minaccia: una variante sofisticata ed evoluta del phishing attack standard che sfrutta tecniche avanzate per aggirare i sistemi di sicurezza e ingannare le vittime. In questo modo chi lavora su questo fronte può contraffare le comunicazioni fraudolente.

Nello specifico, possiamo aggiungere che la caratteristica fondamentale dello sneaky phishing è proprio la sua capacità di intrufolarsi con metodi subdoli e raffinati. Non è più la classica email grossolana con chiari strafalcioni di ortografia e riproduzioni scomposte del logo aziendale.

Quali sono le tecniche di phishing avanzate?

Il mondo sneaky phishing può differenziarsi e proporre delle minacce sempre più complesse. Ad esempio, il man in the middle phishing è proprio un’evoluzione delle frodi online. Infatti, il man in the middle phishing (MITM) è una tecnica di attacco in cui un attore malevolo intercede tra un utente e un servizio legittimo, intercettando e manipolando la comunicazione in tempo reale.

Come lo sneaky phishing, presenta un alto grado di sofisticazione per aggirare i sistemi di sicurezza aggiungendo alla grande personalizzazione del messaggio un metodo per sfruttare la fiducia già stabilita.

Anche il Browser in the Browser Attack (BitB) è una tecnica sofisticata di phishing sempre più difficile da contrastare. In questo caso, gli attaccanti simulano finestre di autenticazione all’interno del browser per convincere le vittime a inserire le proprie credenziali. La finestra fraudolenta può apparire all’interno di una pagina web e simulare caratteristiche già note all’utente, come l’aspetto di una finestra pop-up di login. Anche utenti esperti possono essere ingannati dalla qualità visiva e funzionale delle finestre.

Come funziona la violazione dell’autenticazione

Il processo che consente allo sneaky phishing di violare l’autenticazione a due fattori è simile a quello che già conosciamo: si crea un’interfaccia apparentemente identica a quella del servizio legittimo e si fa accedere gli utenti con tramite un link di phishing che li reindirizza verso la risorsa malevola.

La quale raccoglie informazioni come password e token; il traffico viene indirizzato verso la risorsa autentica mentre la minaccia funge da proxy. E resta in ascolto, bypassando i classici messaggi per la 2FA (two factor authentication). Infatti, la vera novità di queste minacce è la non utilità dell’autenticazione SMS.

Metodi a rischio

Sono quelli che possono essere attaccati dallo SWAP o SIM Swapping. Ovvero quel tipo di attacco informatico nel quale i cybercriminali si impossessano della tua SIM e la scambiano – chiaramente dal punto di vista digitale – con quella originale nel momento in cui hanno bisogno di effettuare delle operazioni.

Come, ad esempio, l’accettazione del double opt-in. Quindi, è chiaro che un attacco phishing avanzato (come quelli che rientrano nella categoria degli sneaky) può mettere in atto queste strategie molto articolate. E supportarle con raffinati lavori di SWAP che consentono di raggiungere l’obiettivo.

Metodi sicuri

Vero, l’autenticazione a due fattori con SMS può essere una soluzione a rischio. Soprattutto per gestire la sicurezza di architetture complesse e dati sensibili di grandi imprese. Ma c’è una soluzione, è chiaro.

Bisogna utilizzare app specifiche per l’autenticazione a due fattori. Tra i nomi in evidenza troviamo Google Authenticator: un’applicazione che genera un codice unico generato in tempo reale per accedere a un account con l’autenticazione a due fattori (2FA). Puoi utilizzare e valutare altre app di questo tipo, come ad esempio Duo Mobile, Microsoft Authenticator e Twilio Authy Two-factor Authentication (2FA).

Come difendersi dallo sneaky phishing?

Anche se questa forma di phishing è particolarmente difficile da contrastare, le soluzioni per affrontare queste cyber-minacce esistono. E possono essere implementate in qualsiasi momento nella tua azienda (prima è meglio) grazie al supporto dei professionisti della sicurezza IT. Ecco qualche consiglio specifico.

Awareness security e phishing training

Il primo strumento per contrastare il phishing avanzato è sempre la competenza umana. Quindi bisogna fare una buona formazione interna come l’awareness security training. Ovvero un evento formativo per consentire ai dipendenti di avere tutti gli strumenti per riconoscere e combattere le minacce più insidiose. Come, ad esempio, verificare le email, evitare click su link sospetti e segnalare potenziali minacce.

A tal proposito si possono impostare anche dei cyber security phishing awareness training: percorsi incentrati sullo sneaky phishing e sugli strumenti di difesa con esercitazioni che riproducono scenari realistici per testare le competenze apprese. Tutto questo dovrebbe poi sfociare in una security policy strutturata, efficace, robusta. E capace di essere seguita da tutte le persone interessate a questo argomento.

Email threat scanner

Secondo punto fondamentale per evitare problemi con le email phishing: utilizzare un tool adeguato per scansionare e verificare i messaggi di posta elettronica che arrivano sulle caselle aziendali. Serve, in poche parole, un valido Email Threat Scanner: uno strumento di sicurezza progettato per identificare minacce come phishing, malware, attacchi di spear phishing con relativa compromissione dell’email aziendale (BEC).

Una delle soluzioni migliori: Barracuda Email Threat Scanner, un tool perfetto per identificare email potenzialmente dannose nelle caselle di posta aziendali e ridurre i rischi di attacchi mirati di sneaky phishing.

Inoltre, questo uno strumento progettato per rilevare minacce avanzate all’interno delle caselle di posta aziendali è gratuito. E permette di creare anche ottimi report con tutte le minacce individuate.

Autenticazione fisica e a doppio fattore

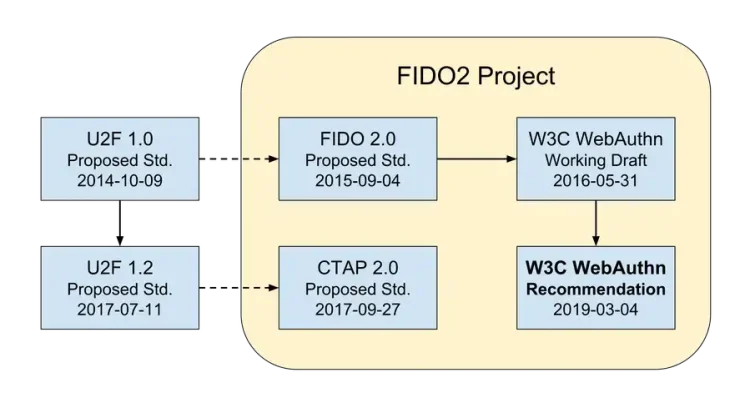

Di sicuro, l’autenticazione a due fattori è ancora un punto di riferimento per la sicurezza IT ma ci sono delle opzioni migliori rispetto al classico messaggio SMS. Molto più sicura è la coppia FIDO2 e FIDO U2F, vale a dire degli standard crittografici decisivi nell’eliminare la vulnerabilità alle tecniche di sneaky phishing e MITM.

Il vantaggio dello standard FIDO2? Questo metodo sostituisce le credenziali tradizionali con metodi più sicuri, come chiavi di sicurezza hardware e sensori biometrici come impronte digitali o riconoscimento facciale.

Bisogna aggiungere che la FIDO Alliance (Fast IDentity Online) ha sviluppato lo standard Universal 2nd Factor che aumenta la sicurezza grazie all’accesso tramite dispositivi fisici come chiavi di sicurezza USB o NFC.

Questa è un’opzione decisiva contro minacce avanzate come sneaky phishing, attacchi man in the middle e furto di credenziali. È un completamento della password con un’autenticazione a due fattori sicura contro attacchi avanzati del tipo Browser in the Browser Attack (BitB), ma anche semplice da gestire.

Come gestire al meglio lo sneaky phishing?

La minaccia dello sneaky phishing evidenzia l’importanza di una consapevolezza costante riguardo ai rischi legati agli attacchi contro le infrastrutture aziendali. Ma questo è solo il primo (ed essenziale) passo.

Per creare un ambiente di lavoro sicuro, e tutelare i dati dei clienti, bisogna operare su diversi fronti. Non solo con gli awareness security training e gli eventi di cyber security phishing awareness training: serve un impegno sia hardware che software. E noi possiamo essere il tuo punto di riferimento.

Desideri parlare con un nostro esperto? Contattaci

Ultime News Concetti di sicurezza informatica

-

-

Cos’è e come funziona il cross site scripting: definizione ed esempi

21 Gennaio 2025 -

Offensive security: definizione e approfondimenti sulla sicurezza offensiva

17 Dicembre 2024 -

Cosa sapere per affrontare gli attacchi da SQL Injection

2 Dicembre 2024 -

Cos’è l’SSO, il Single Sign-On per accedere alle risorse aziendali

15 Ottobre 2024 -

Come prevenire gli attacchi ransomware

25 Maggio 2024 -

Ransomware: gestione avanzata, tendenze e futuro

16 Maggio 2024 -

Strategie avanzate contro il malware

2 Maggio 2024 -

Come prevenire, rilevare e analizzare il malware

29 Aprile 2024 -

Pharming: Cos’è, Tipologie e Come prevenirlo

21 Dicembre 2023

Tipi di attacchi di ingegneria sociale

-

Phishing: cos’è e come prevenirlo

23 Ottobre 2023 -

Differenza tra phishing, smishing e vishing

10 Agosto 2023 -

Spear phishing: cos’è, come funziona l’attacco e come proteggersi

20 Aprile 2023 -

Smishing: cos’è e come difendersi da questi attacchi informatici

20 Gennaio 2023 -

Vishing: la truffa che ti chiama al telefono

15 Luglio 2021